고정 헤더 영역

상세 컨텐츠

본문 제목

[GCP] VPC | 인스턴스 접속 방법 | gcloud 명령줄 | Filestore | Cloud Storage | Cloud DNS (web, ftp, mail)

본문

(1) VPC 네트워크

(2) 인스턴스 접속 방법

(3) 명령줄을 사용해 인스턴스 생성

(4) Firestore

(5) Cloud Storage

(6) Cloud DNS

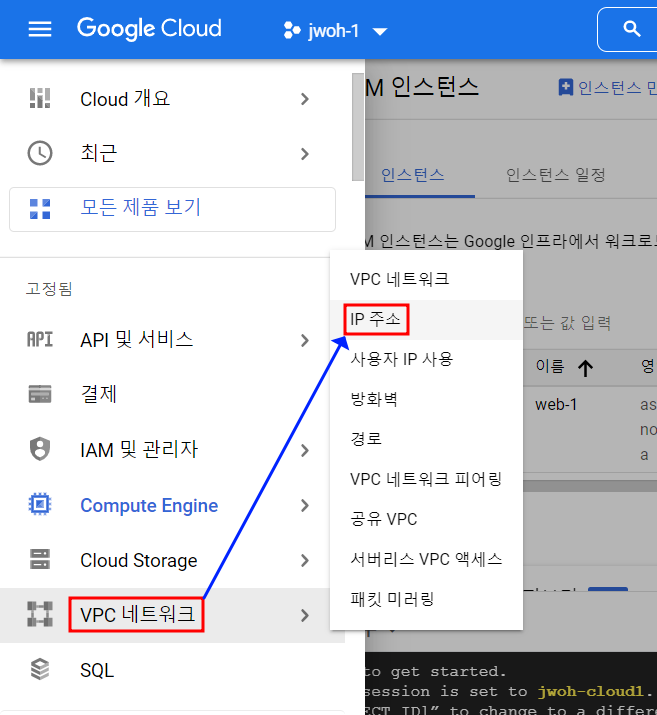

1. VPC 네트워크

- GCP는 AZURE, AWS와 다르게 VPC안에 리전이 포함됨 (VPC > Region)

- aws에서 다른 region과 통신 하기 위해서는 vpc peering을 사용 필수

- GCP는 다른 region과 통신 가능

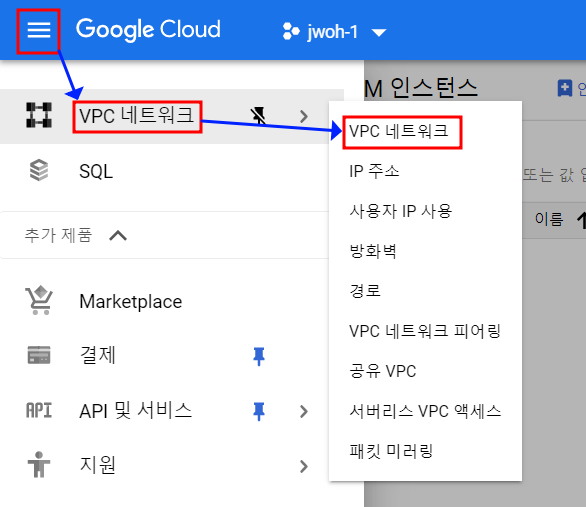

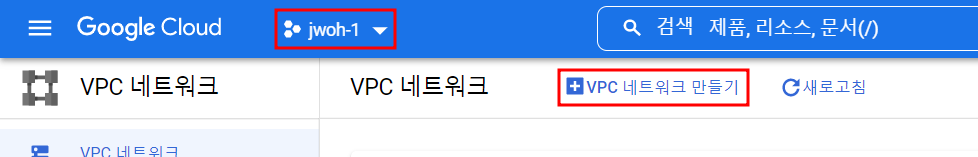

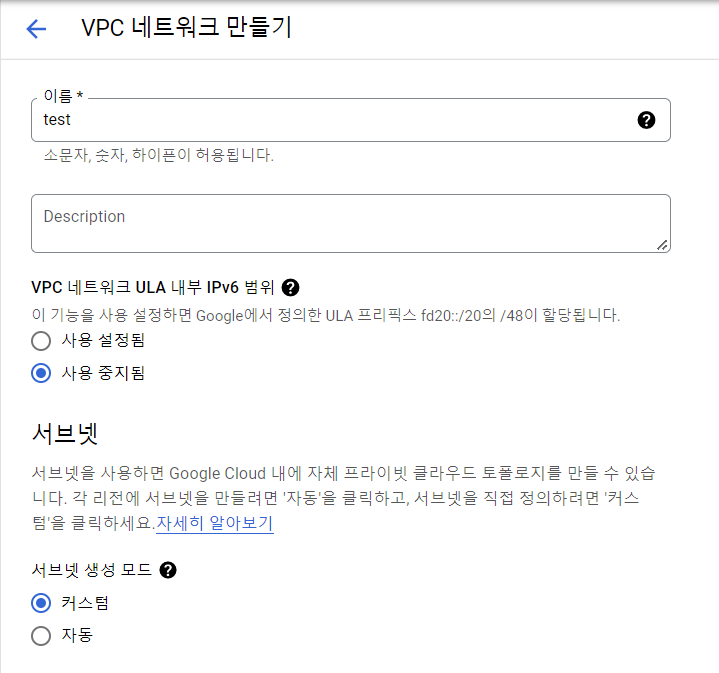

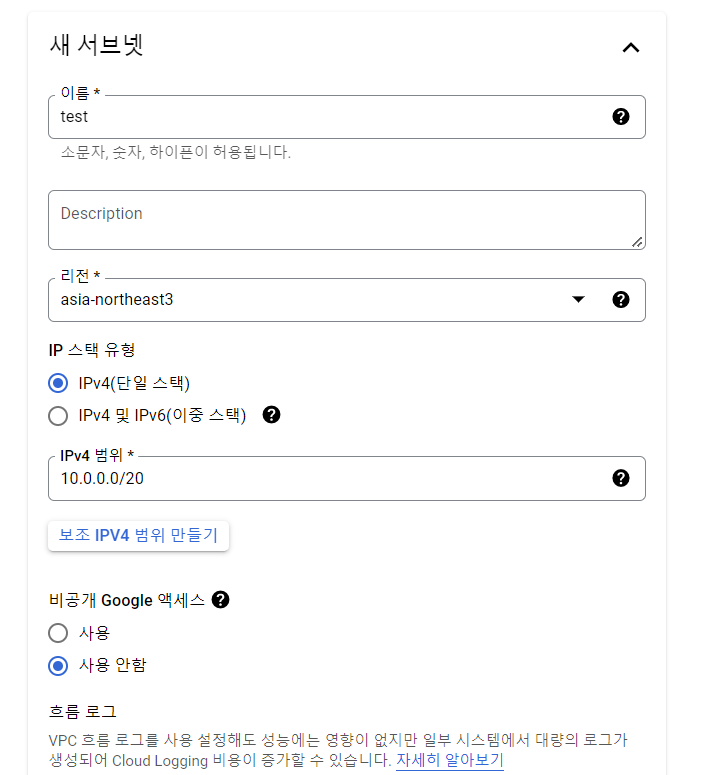

1. VPC 네트워크 생성

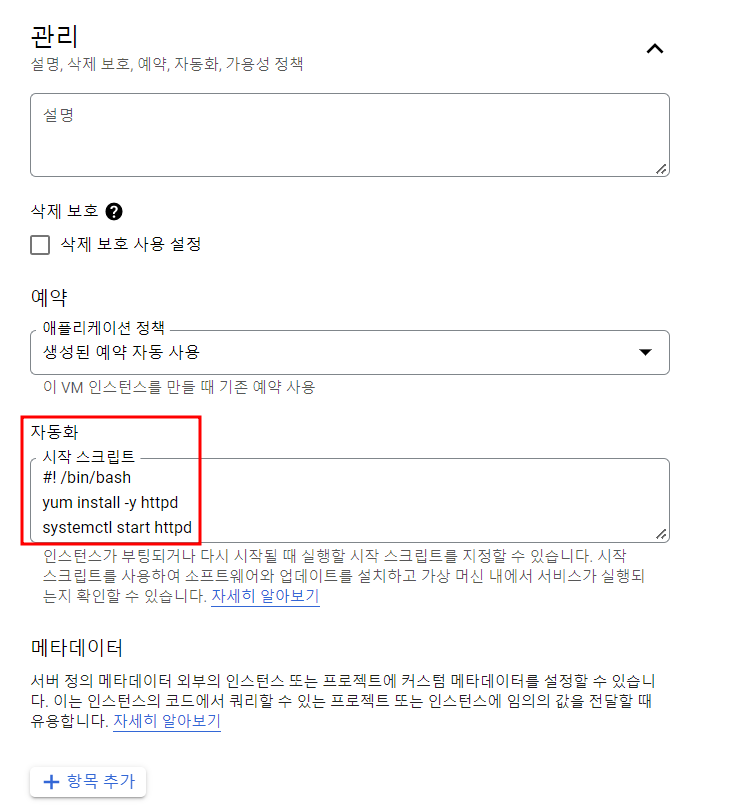

- 항상 정확한 프로젝트를 쓰고 있는지 확인!

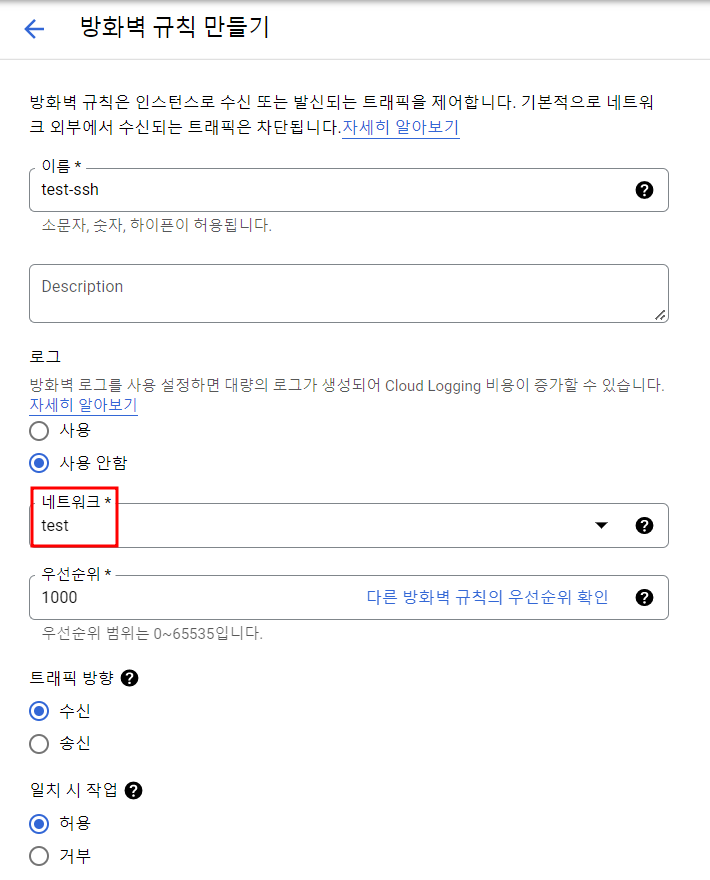

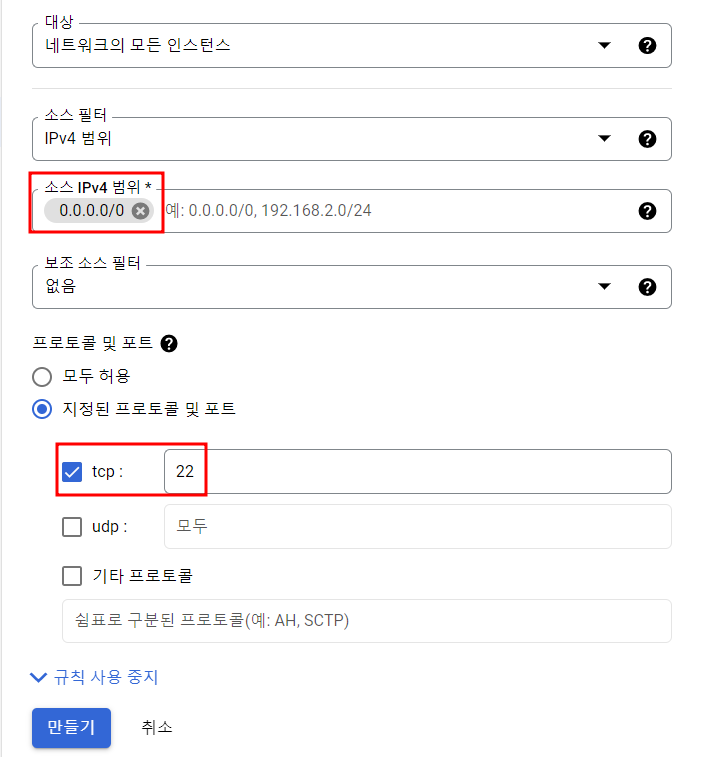

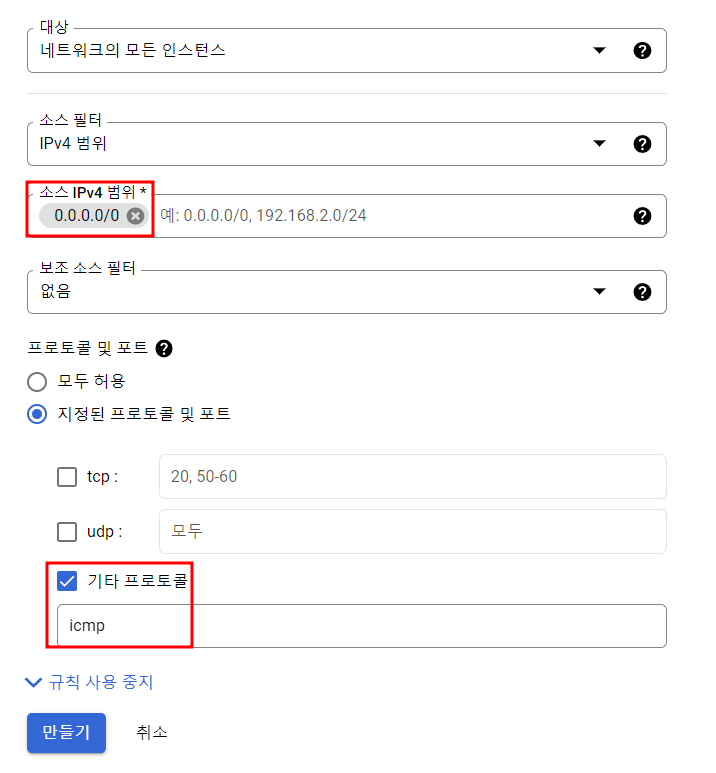

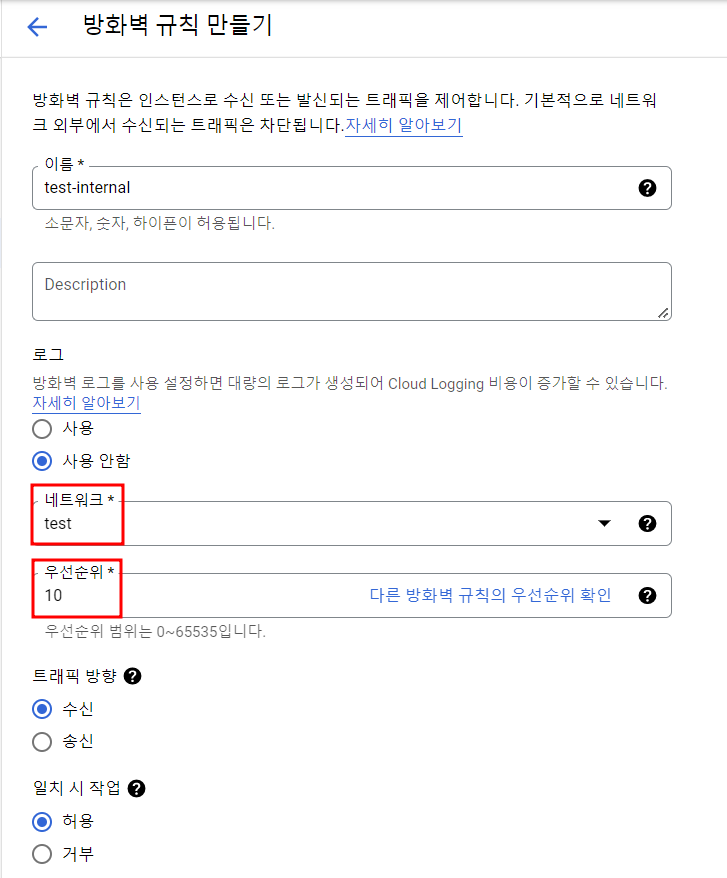

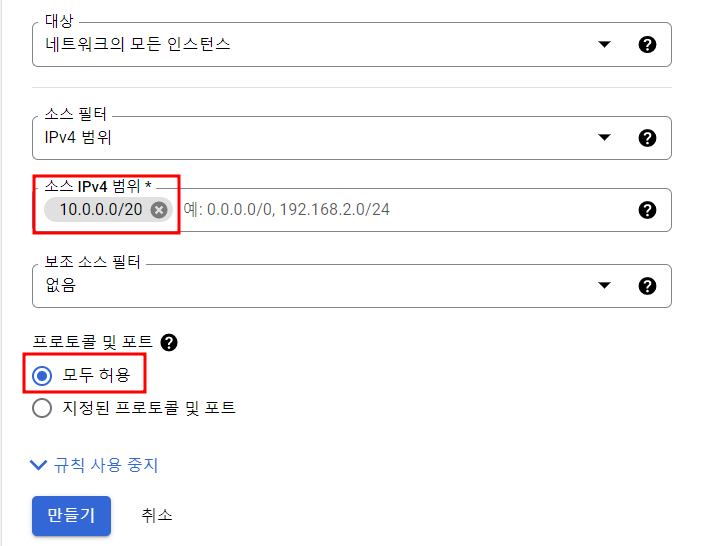

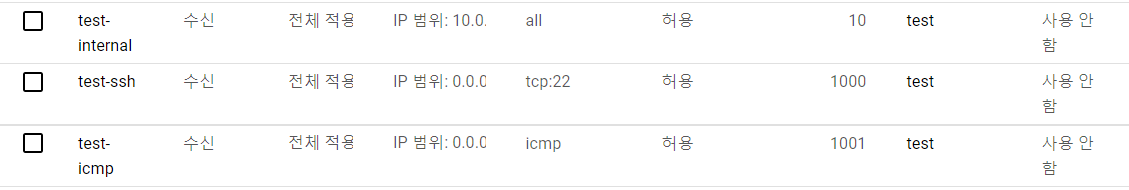

2. 방화벽 규칙 만들기

- 현재 생성되어있는 방화벽들은 default 네트워크 설정

- test 네트워크의 방화벽 규칙을 새로 생성해줘야함

- SSH

- ICMP

- Internal(내부 통신)

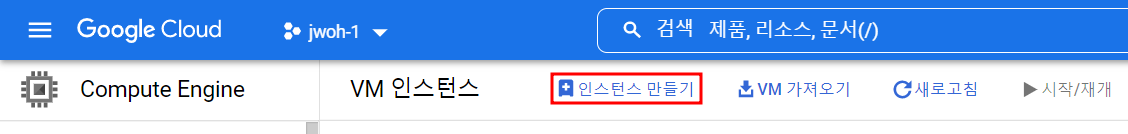

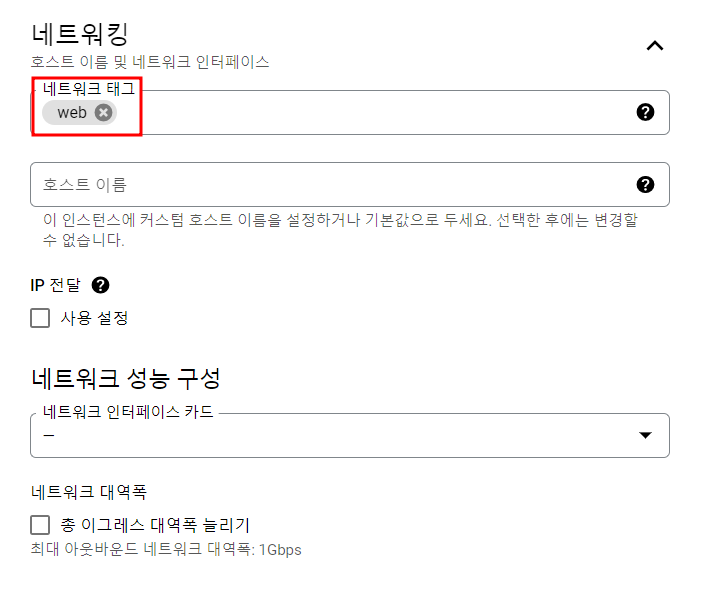

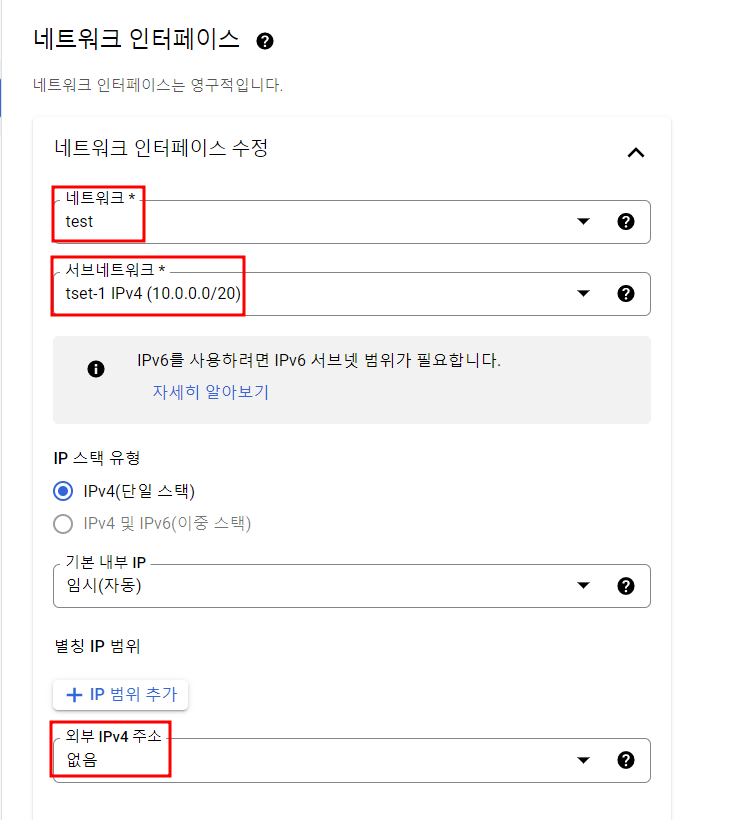

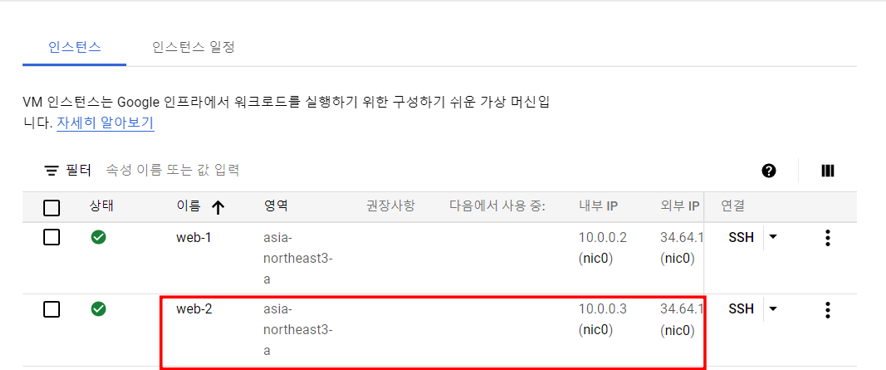

3. 인스턴스 생성

- 인스턴스가 돌아갈 때는 떼어내지 못하지만 인스턴스를 삭제한 후 별도로 떼어내기 가능

- 인스턴스에 태그 설정 시 방화벽을 태그별로 설정 할 수 있음

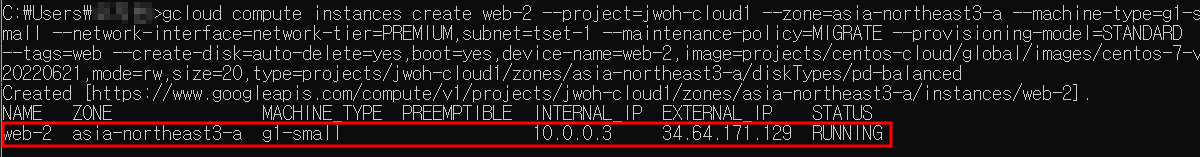

* 서브네트워크 이름 오타(test-1)

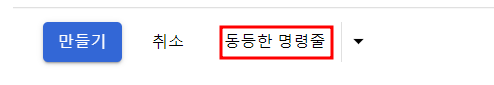

- 동등한 명령줄을 사용하면 일일이 설정하지 않고 자동화 할 수 있음(스크립트 작성)

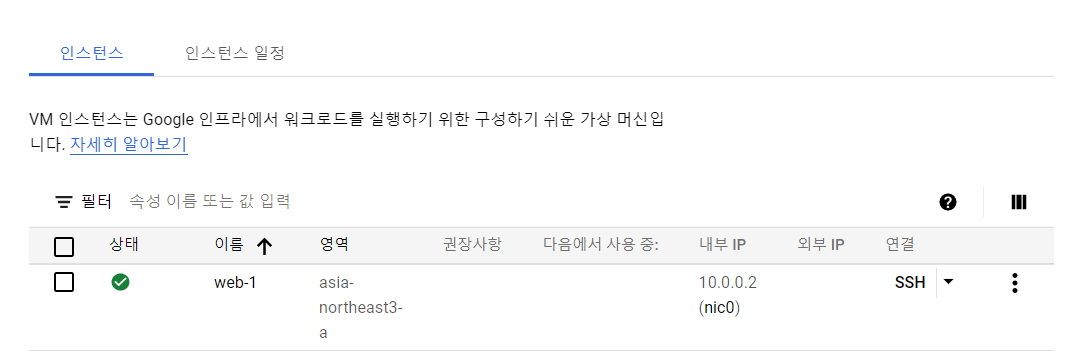

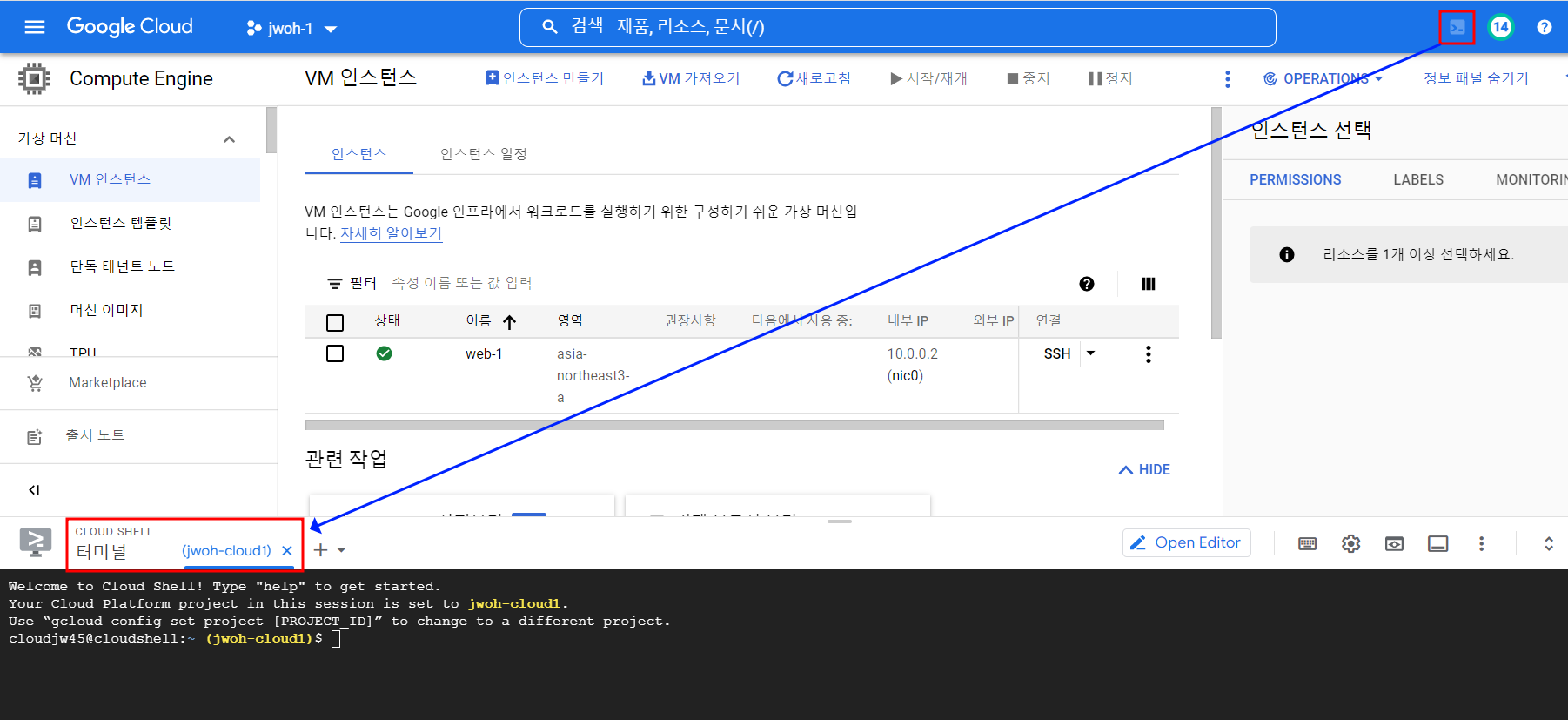

2. 인스턴스 접속 방법

1. Cloud Shell (내장 Shell) 접속

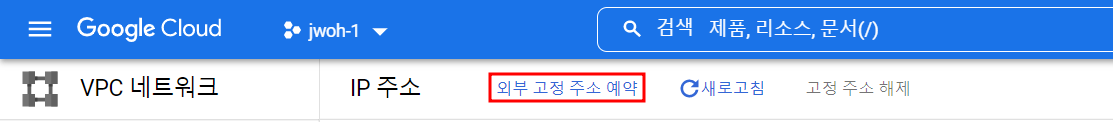

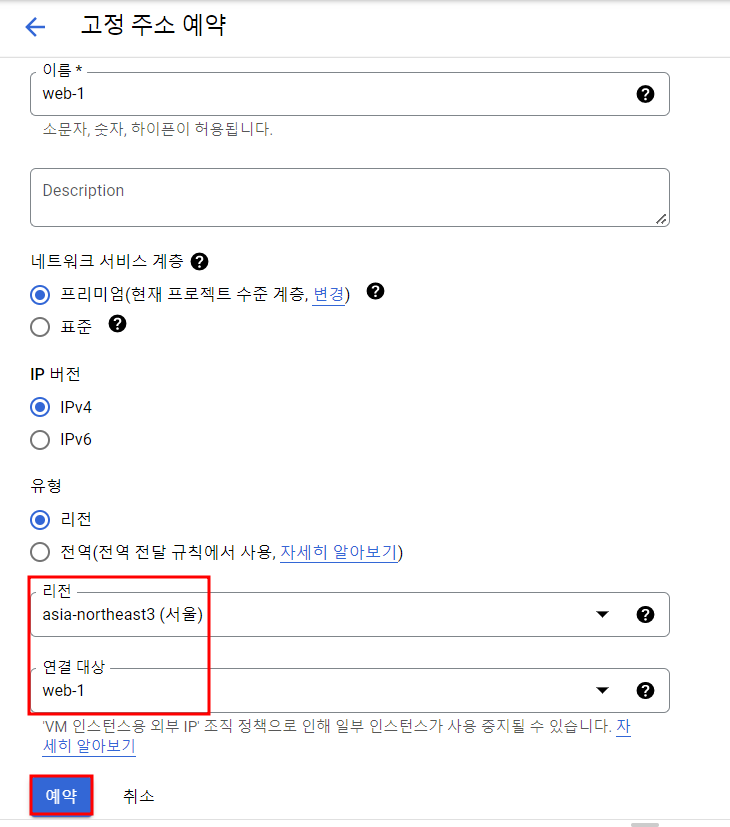

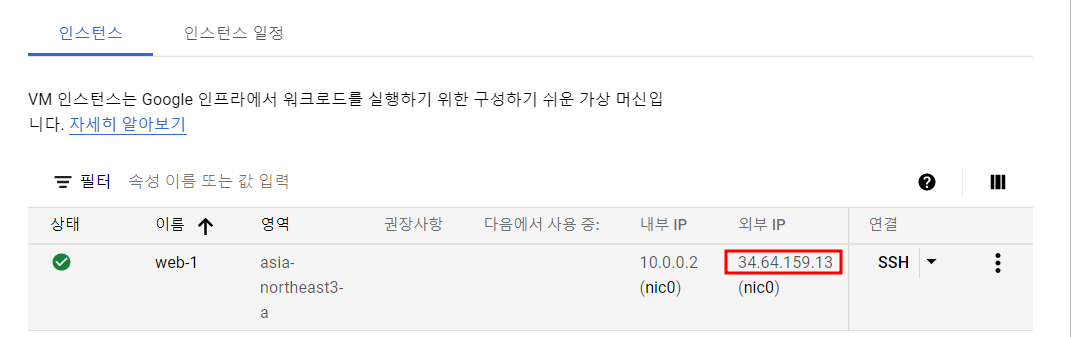

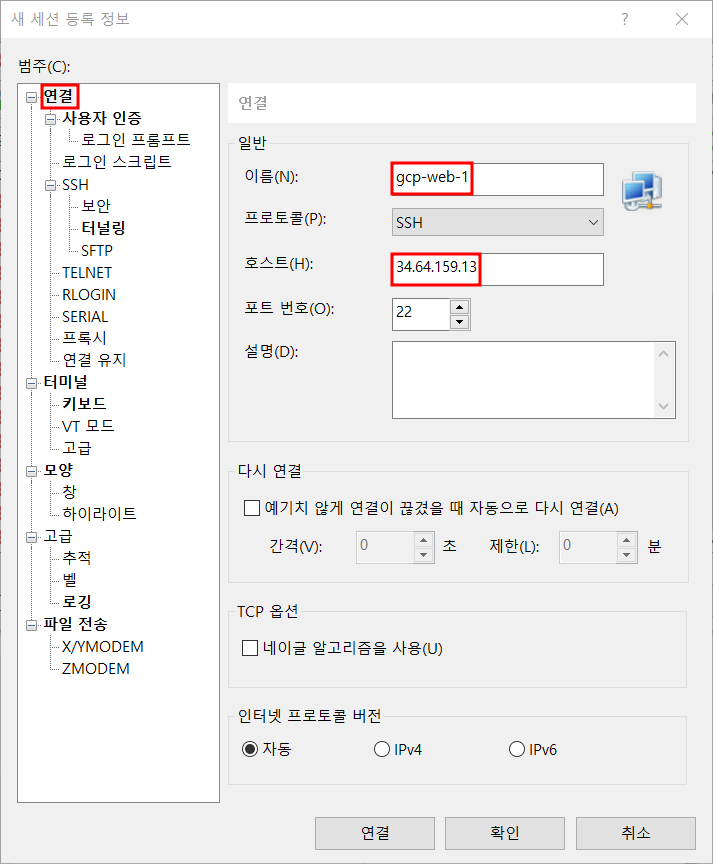

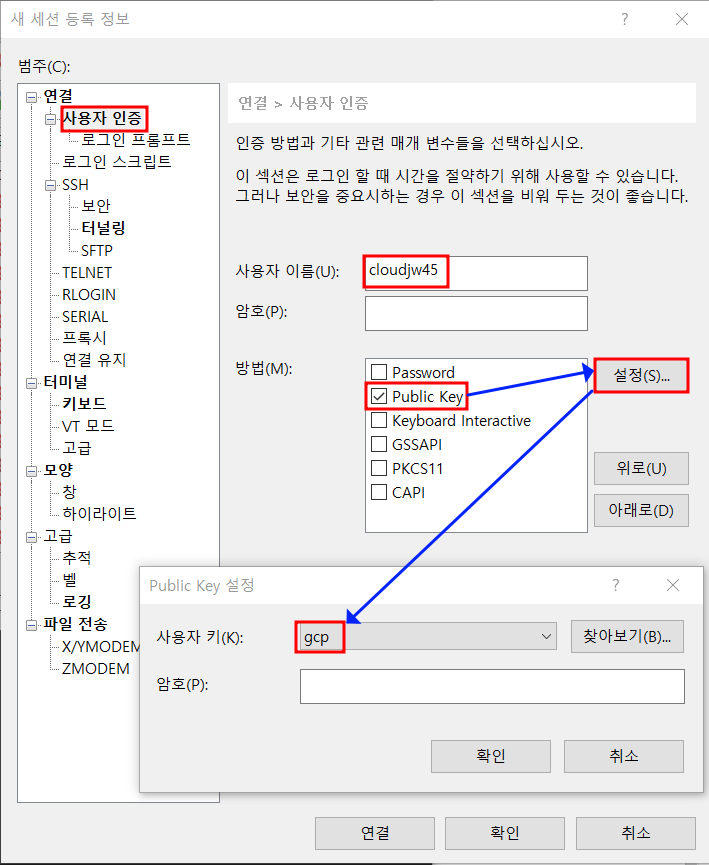

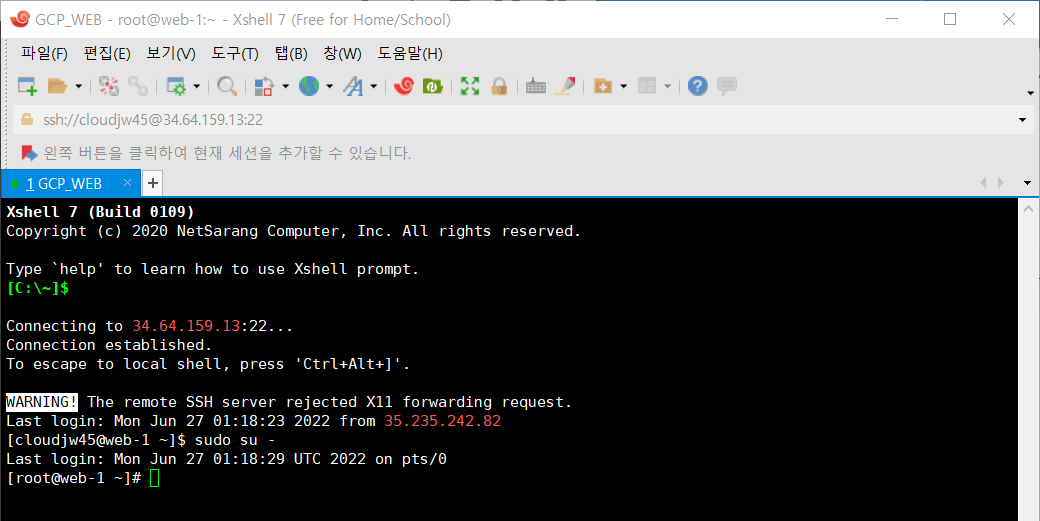

2. xShell 접속

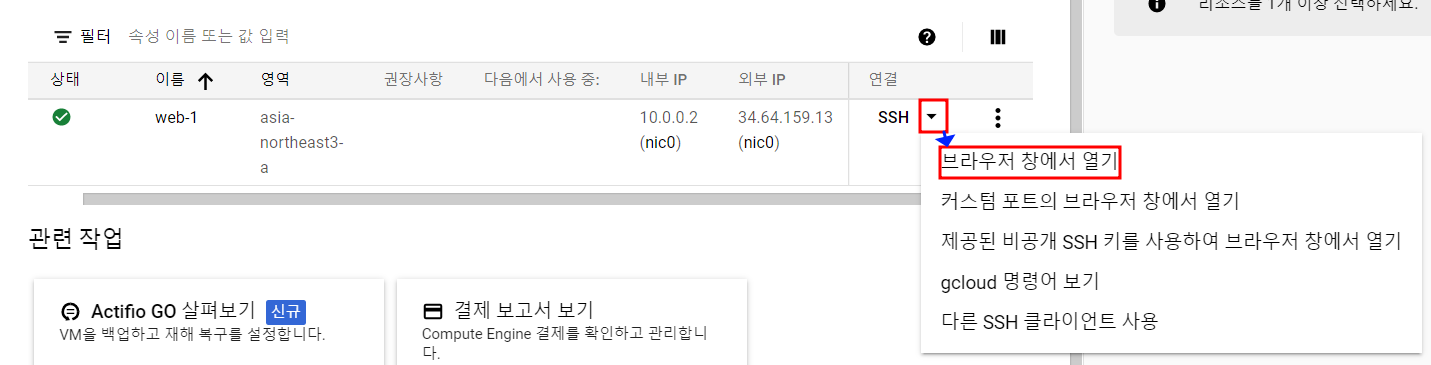

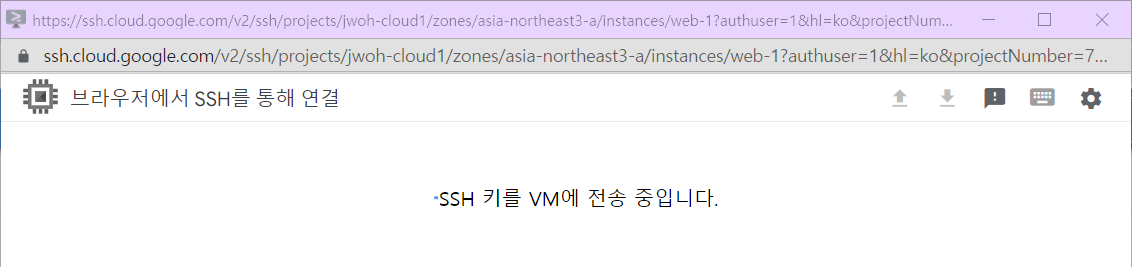

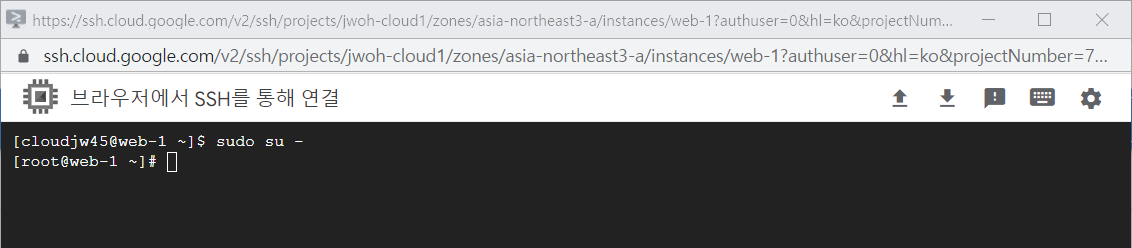

3. 브라우저 창에서 접속

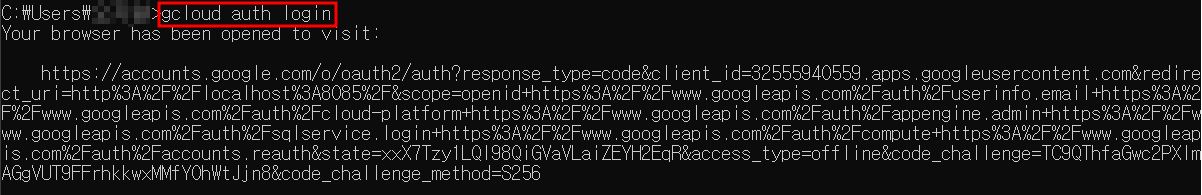

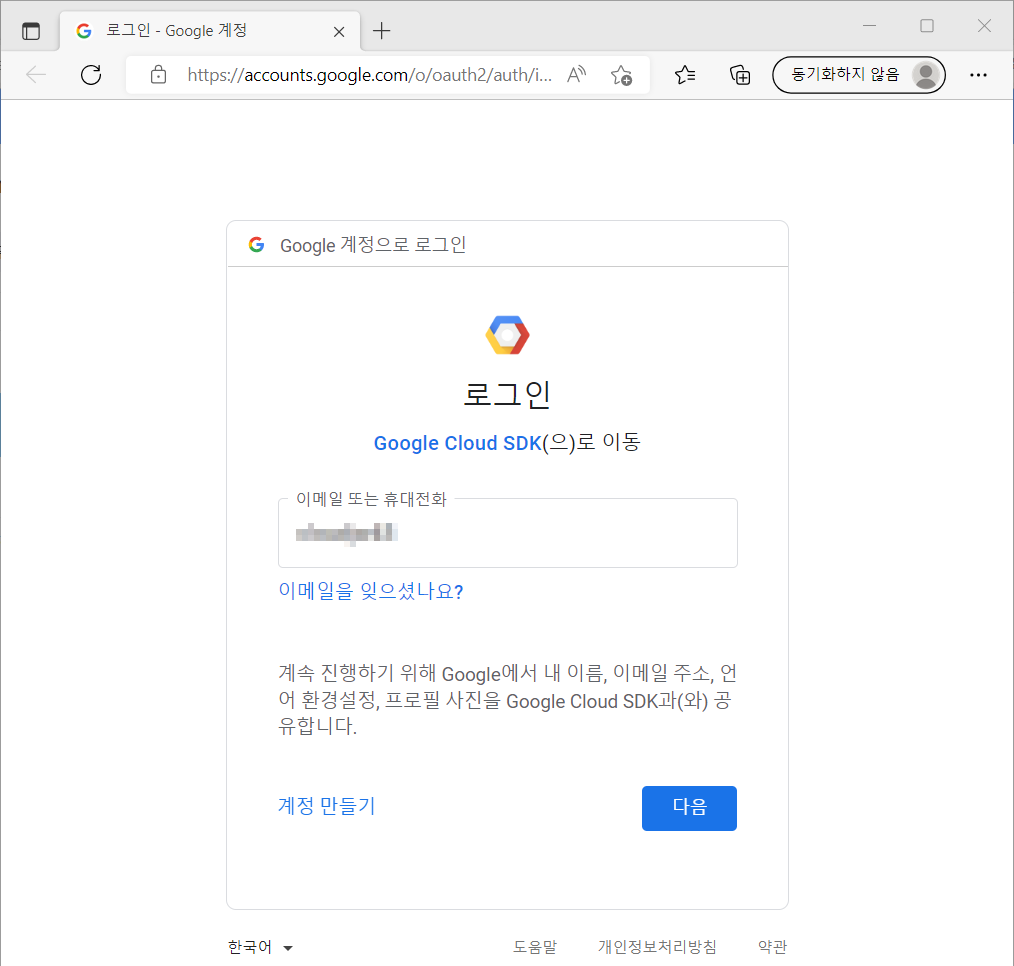

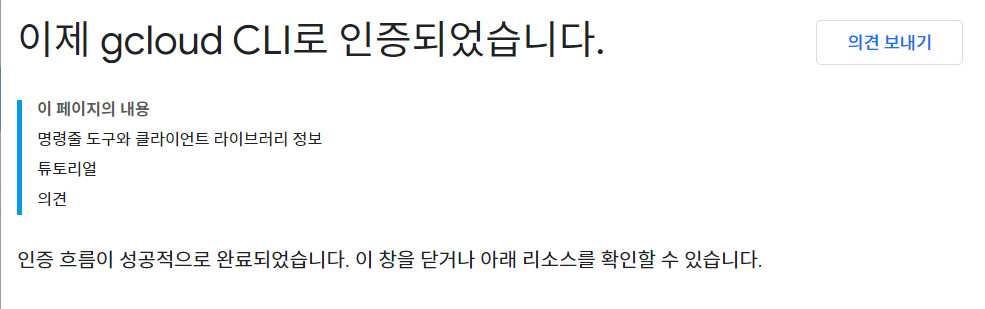

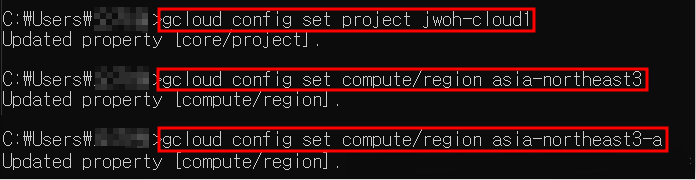

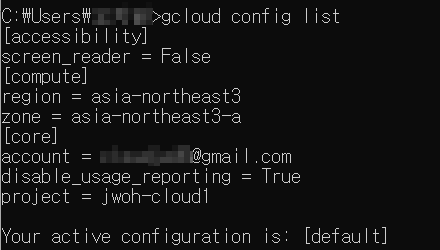

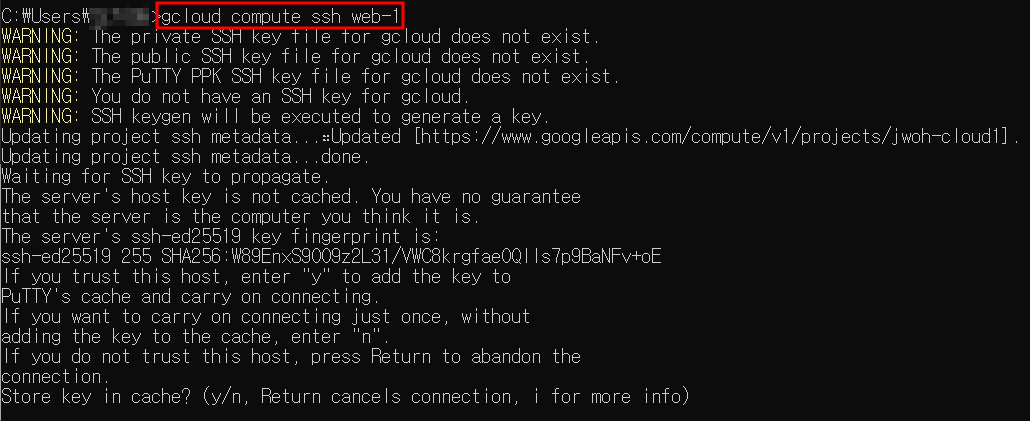

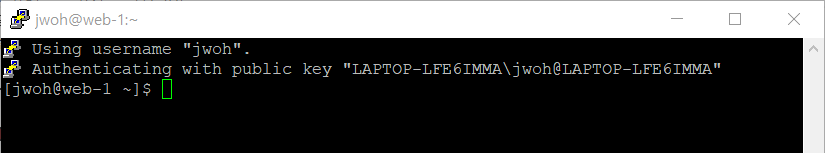

4. gcloud 접속

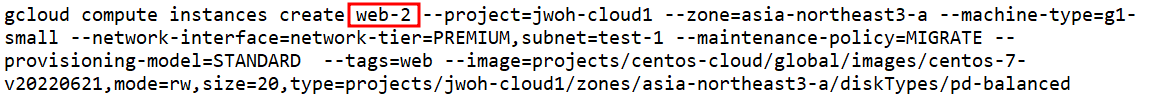

3. 명령줄을 사용해 인스턴스 생성

- 인스턴스 생성 시 설정을 끝내고 동등한 명령줄을 확인하면 설정이 자동으로 추가가 된 스크립트 생성

- 동등한 명령줄을 notepad에 복사 후 편집

- CMD창에 편집한 명령줄을 복사 붙여넣기

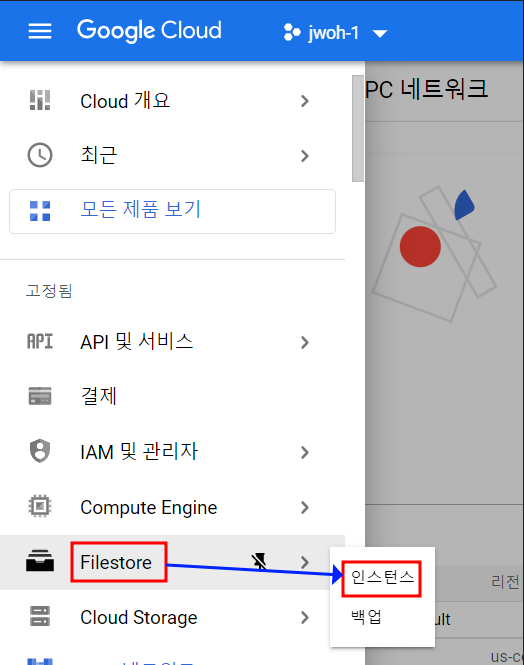

4. Firestore

- 여러 인스턴스가 하나의 시스템을 공유 가능

- 관리형 서비스는 인스턴스가 생성되긴 하지만 접속 불가능

→ Serverless : 서버는 존재하지만 접속이 불가능한 것

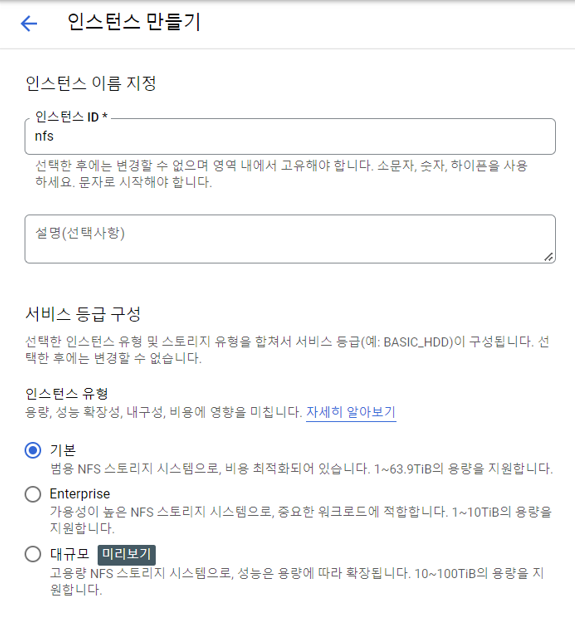

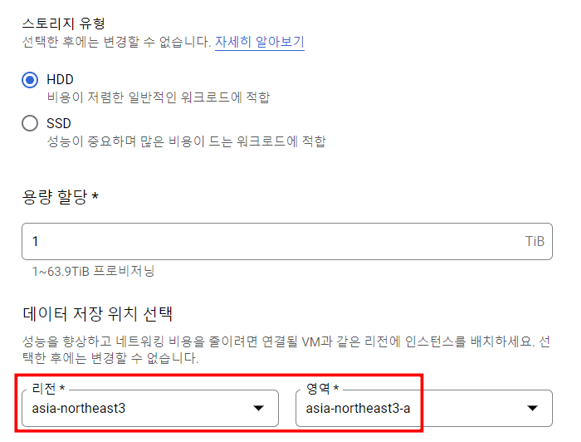

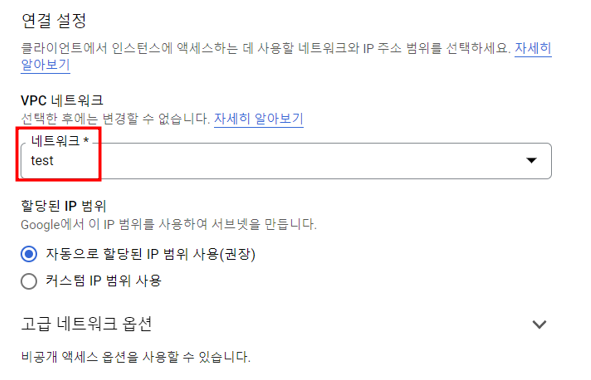

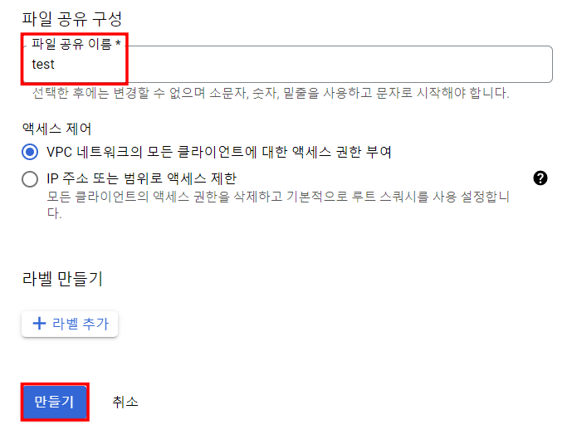

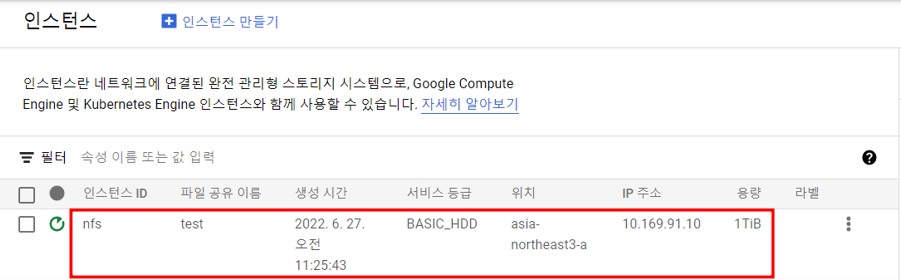

1. 인스턴스 생성

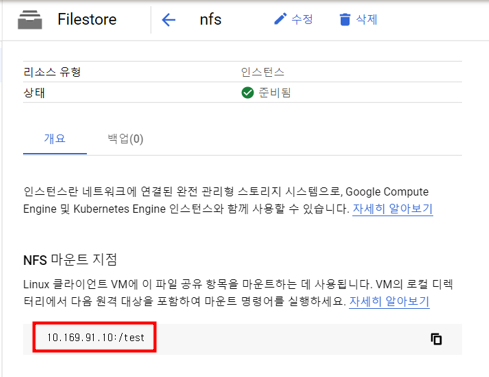

- NFS 마운트 지점으로 마운트 해서 사용

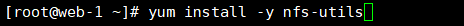

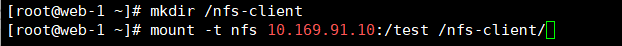

2. web-1에서 nfs filestore 연결

- 마운트 할 디렉토리 생성 후 마운트

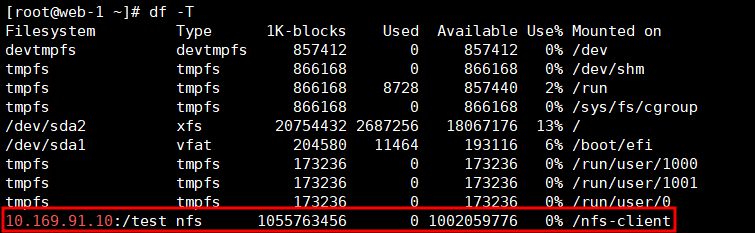

3. Filestore 사용

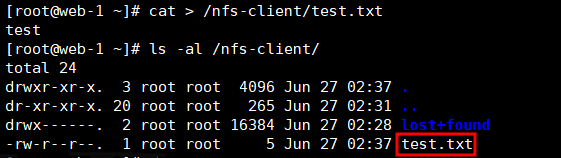

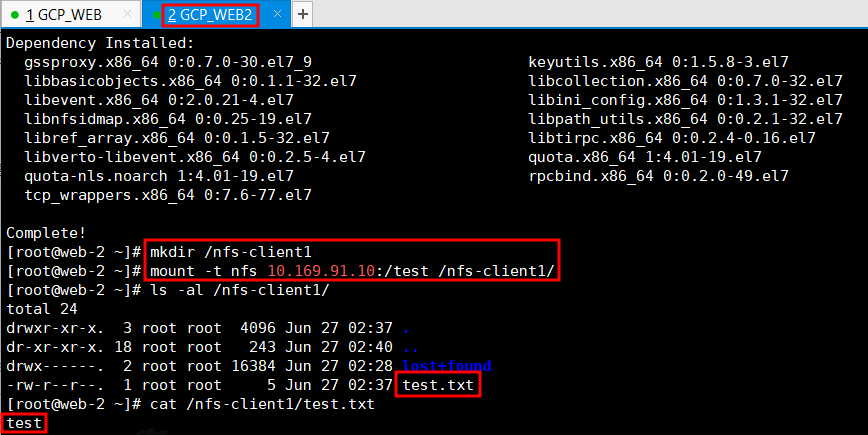

4. Filestore 연동 확인

- web-2에서 nfs Filestore 연결 시 web-1에서 작성한 파일이 보이는지 확인 (연동 확인)

5. Cloud Storage

- 오브젝트 스토리지

→ 단점 : 파일 업로드 후 직접 수정 불가, 파일을 다운해서 수정 후 다시 업로드 해야함

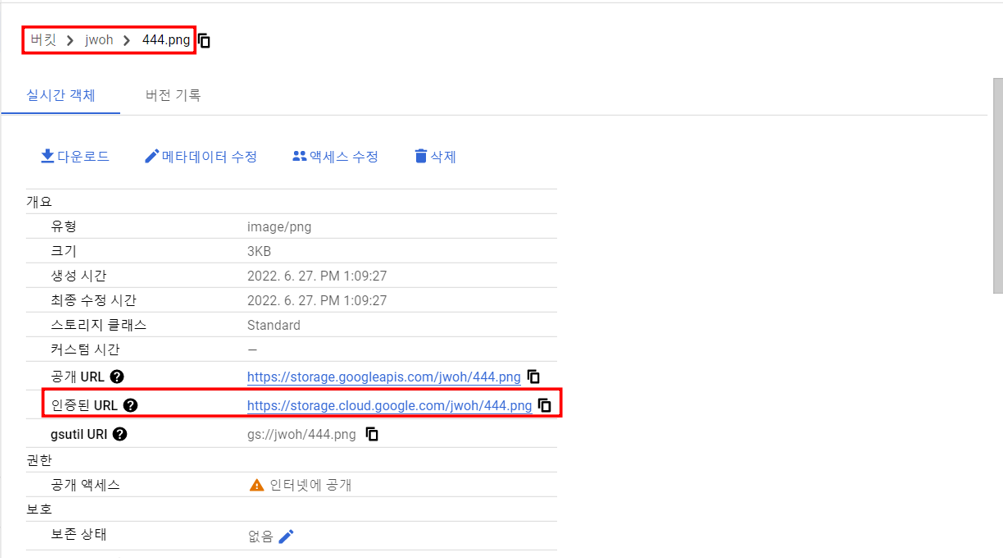

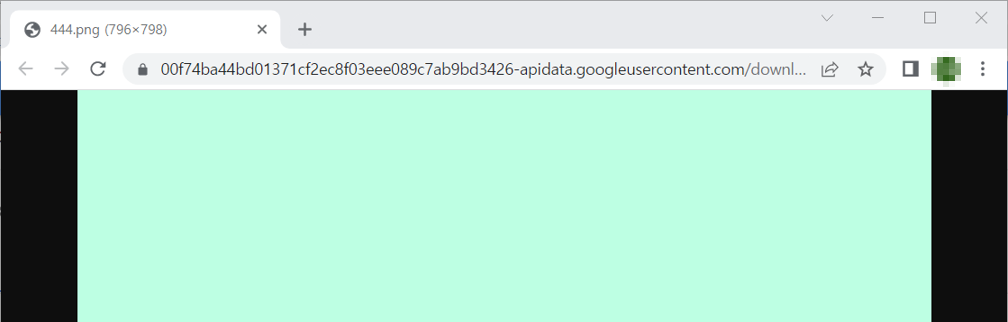

- 버킷 생성 후 파일 업로드 하면 url 생김

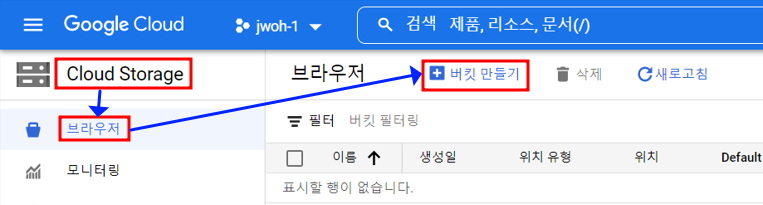

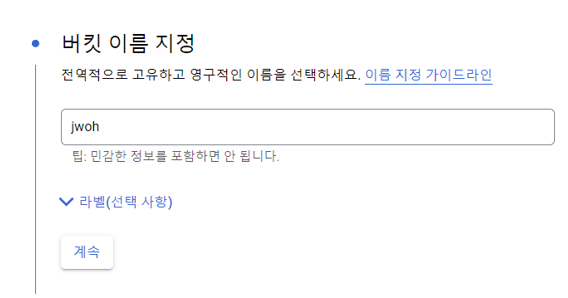

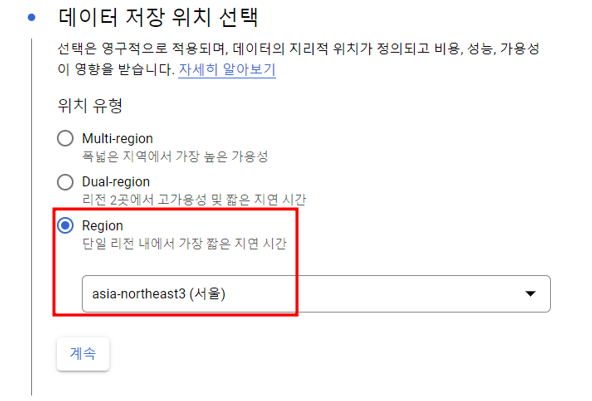

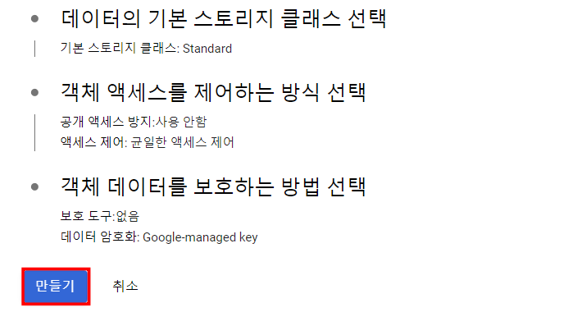

1. 버킷 생성

- 리전을 다양한 곳에 두면 가용성이 좋아지겠지만 비용이 많이 듬

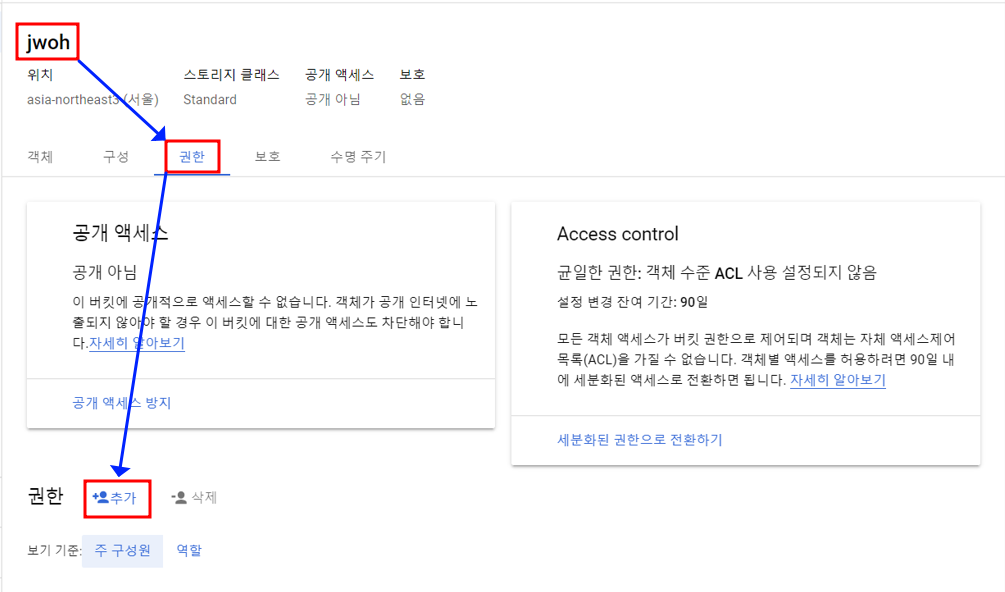

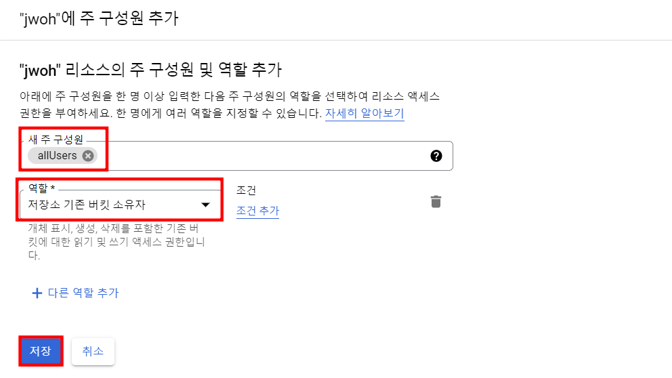

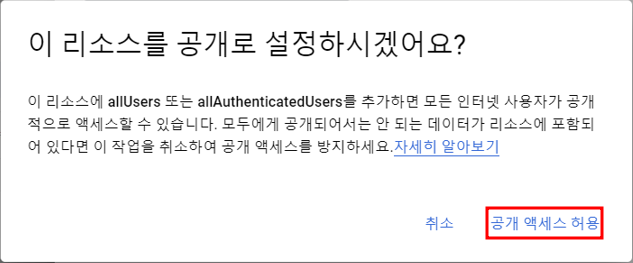

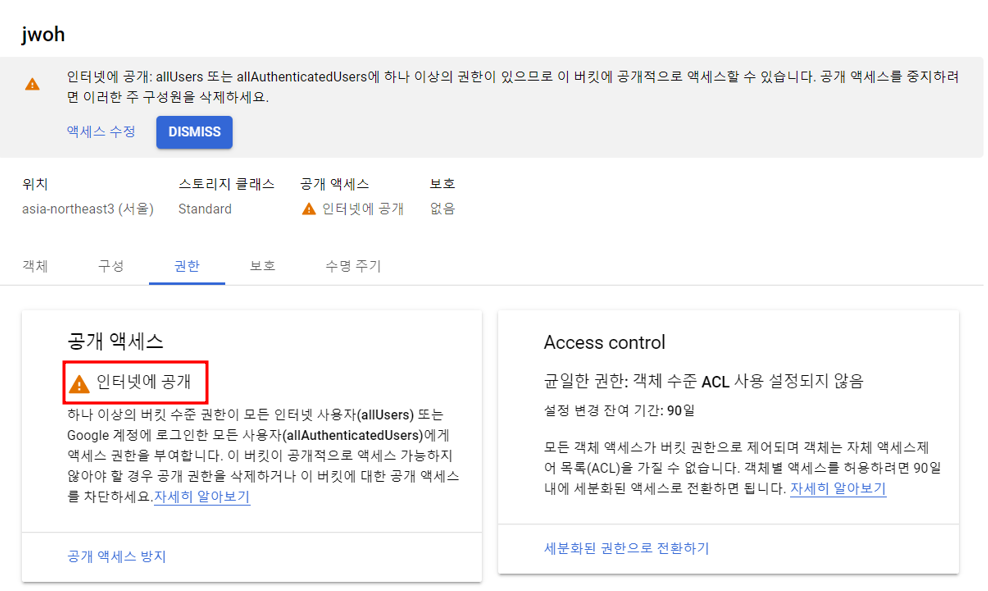

2. 버킷 공개 액세스 허용

- 모든 사용자 추가 = 공개 액세스 허용

- 공개 액세스를 허용했기 때문에 버킷이 인터넷에 공개 가능해짐

3. 객체 업로드

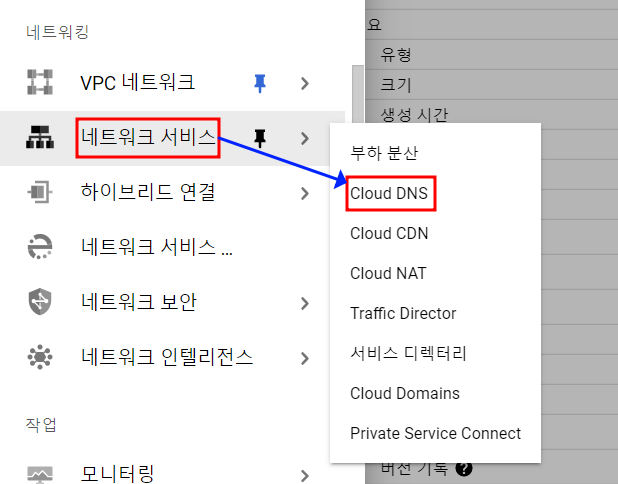

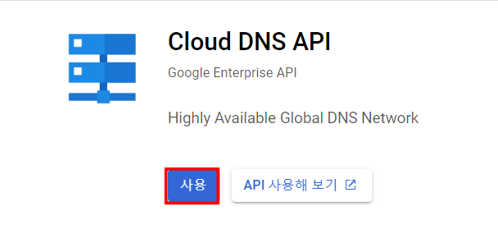

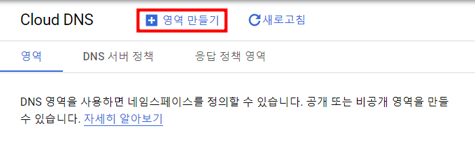

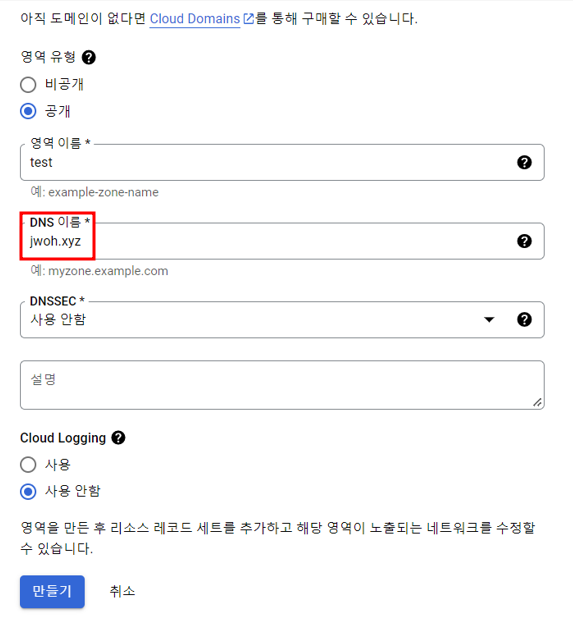

6. Cloud DNS

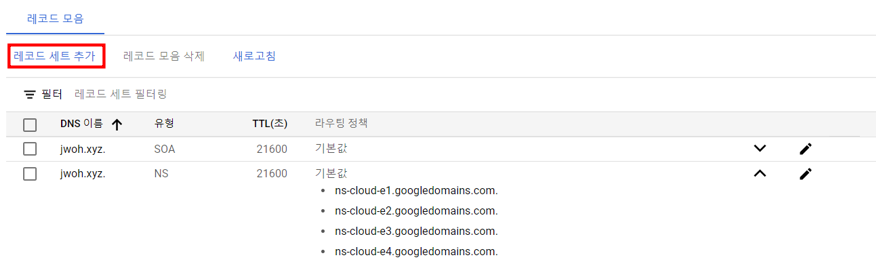

1. Cloud DNS 생성

- hosting.kr에서 생성한 DNS로 생성

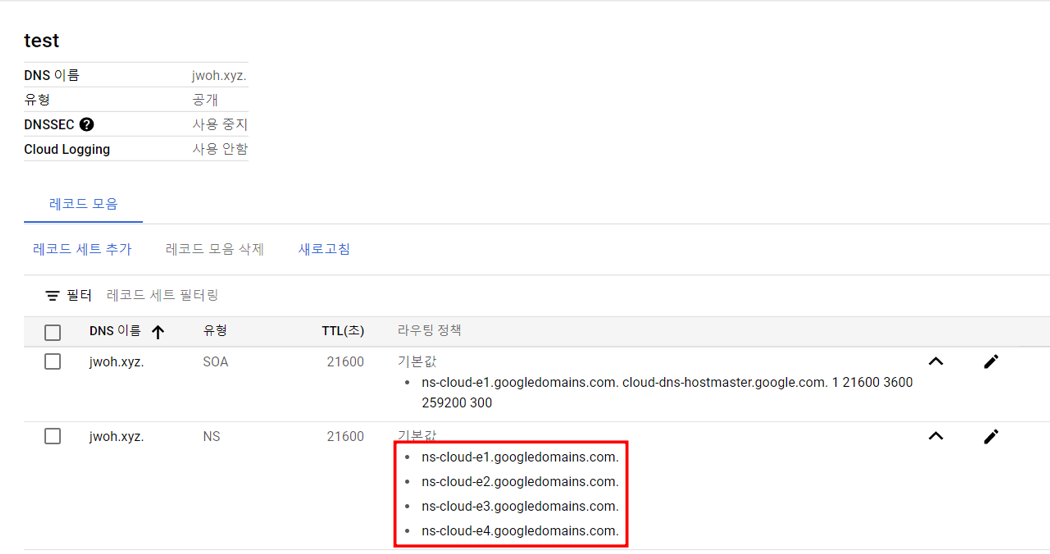

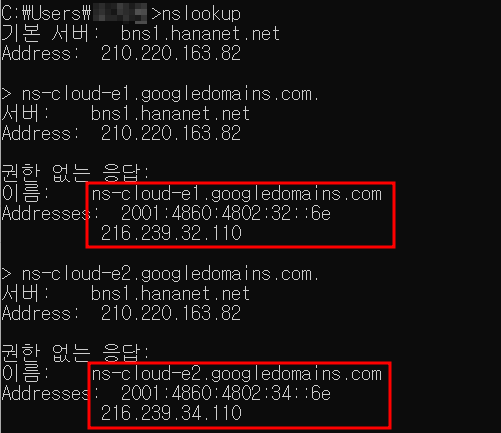

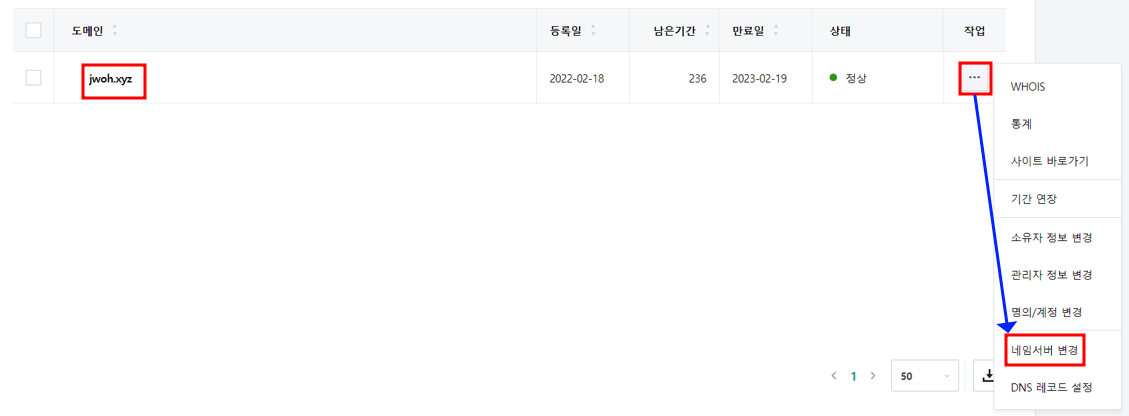

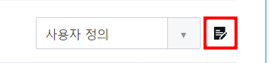

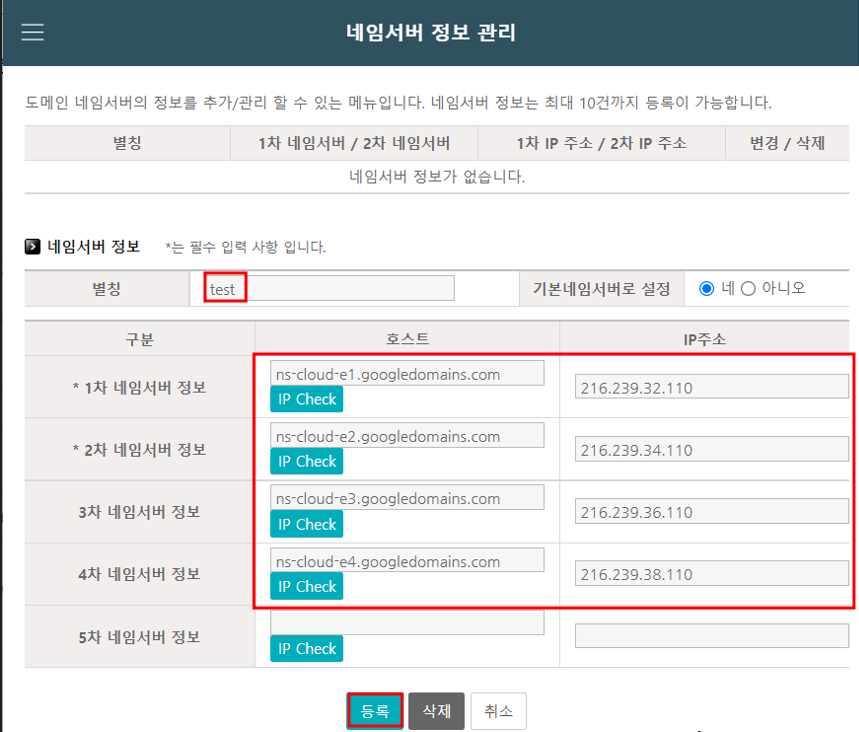

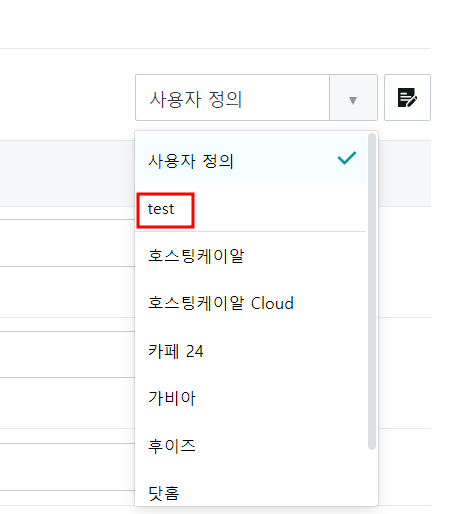

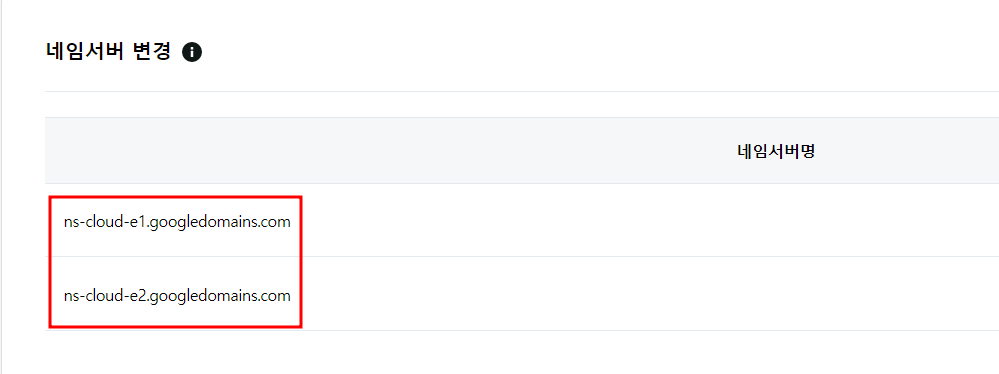

2. hosting.kr 네임서버 변경

- 실제 DNS 조회를 위해 네임서버를 변경

- 네임서버 정보 2개 필수

- 위에서 수정한 네임서버 정보 선택

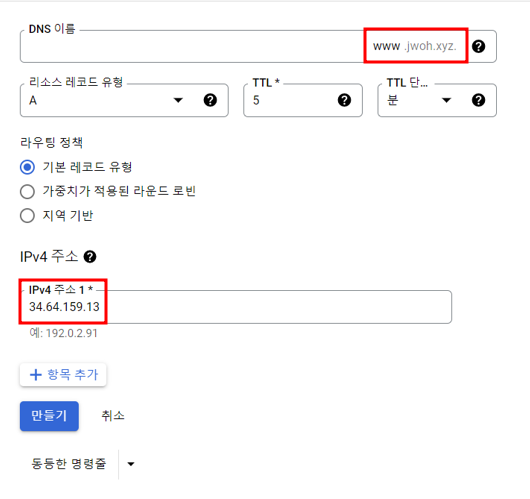

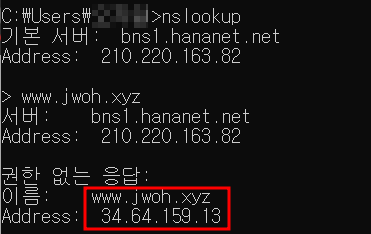

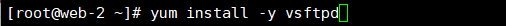

<httpd 설정 web-1>

- 레코드 세트 추가

- WEB 인스턴스의 공인 IP 등록

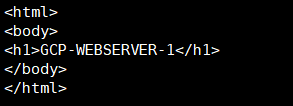

- 시작페이지 생성

- 방화벽 열기

- DNS 적용 확인

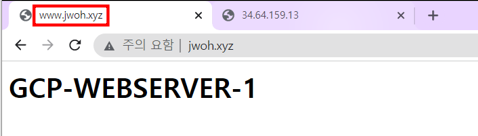

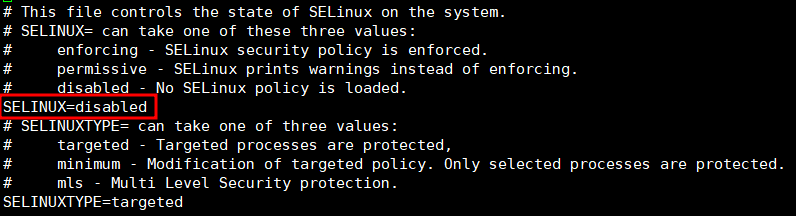

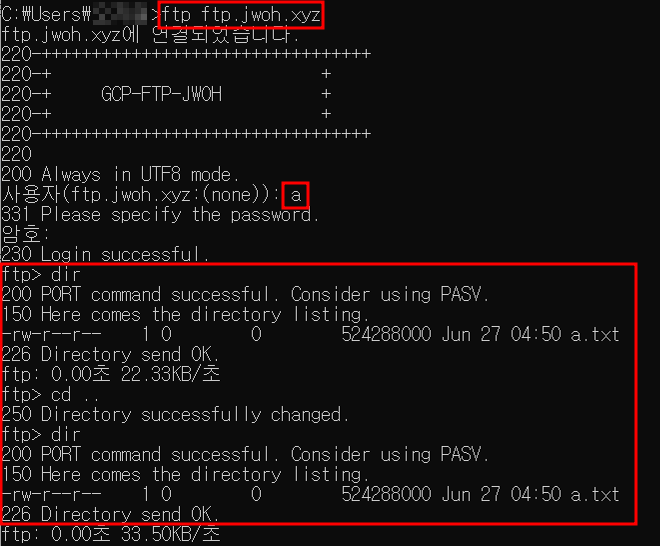

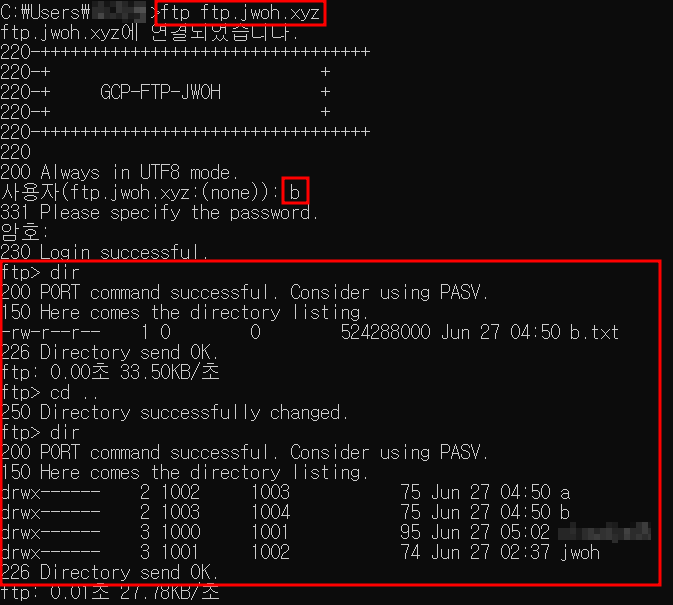

<ftp 설정 web-2>

- selinux 비활성화

- vsftpd 설치

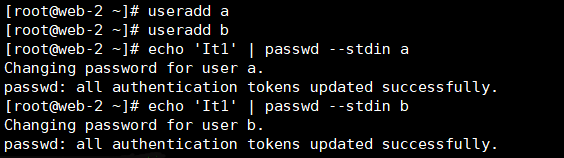

- 사용자 생성

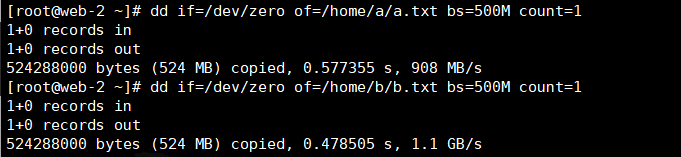

- 설정 확인을 위해 파일 생성

- 필요한 파일 생성

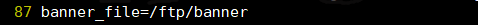

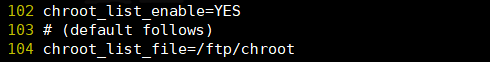

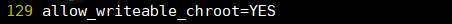

- 설정 파일 편집 /etc/vsftpd/vsftpd.conf

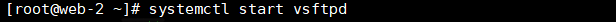

- 시스템 재시작

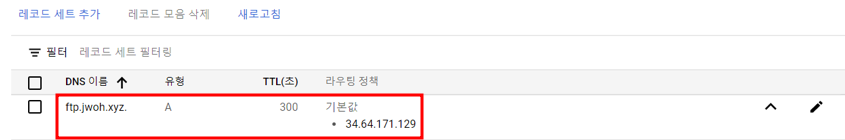

- 레코드 세트 추가

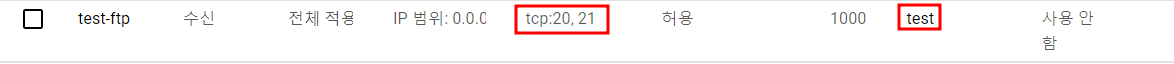

- 방화벽 열기

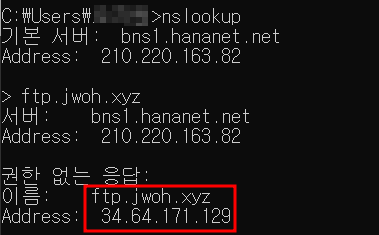

- 설정 확인

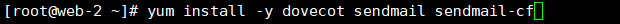

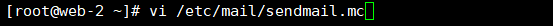

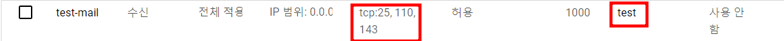

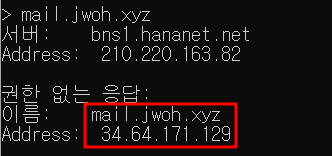

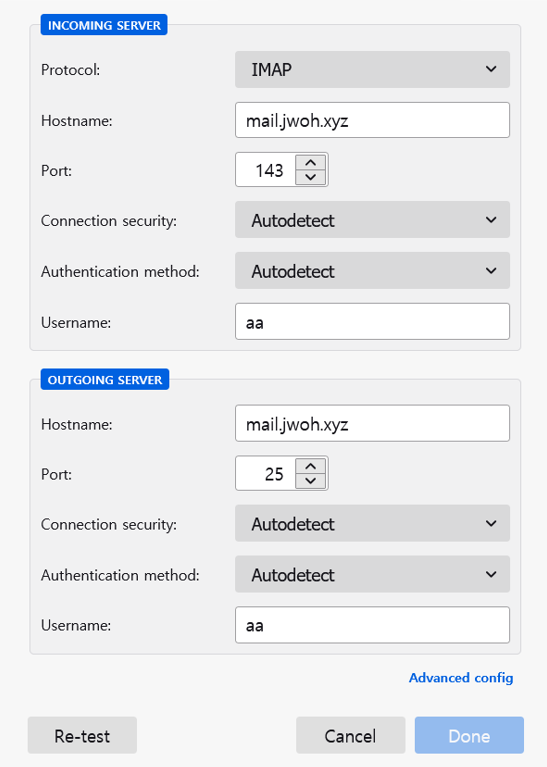

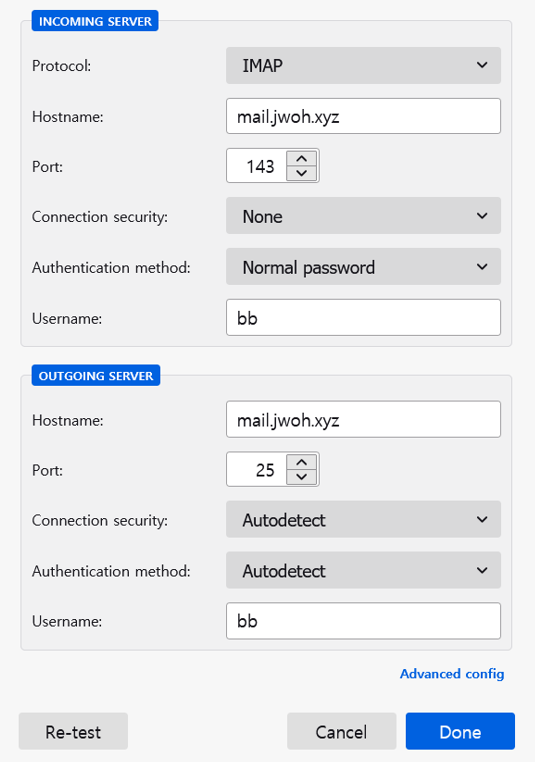

<mail 설정 web-2>

- 필요한 파일 설치

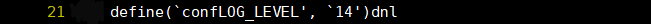

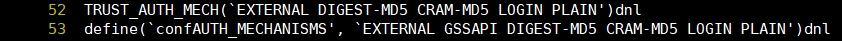

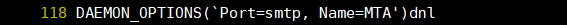

- sendmail.mc 편집

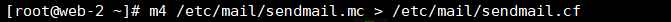

- 수정 파일을 configuration 파일에 밀어넣기

- configuration 파일의 39번째 공백으로 있는 오류줄을 삭제

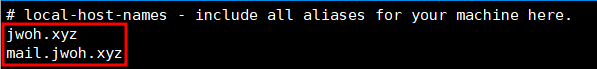

- 도메인 등록

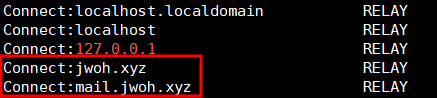

- 접근 제어 파일 설정

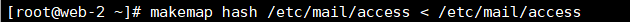

- hash 작업 (sendmail이 이해할 수 있게)

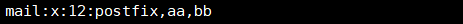

- 그룹에 사용자 추가

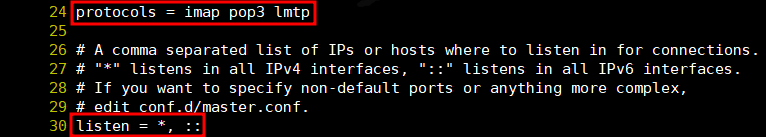

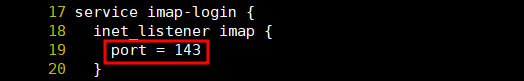

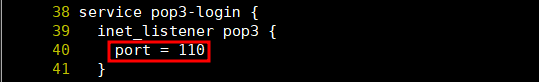

- 서비스 port, protocol 설정

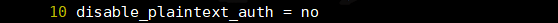

- 평문 인증 사용 설정

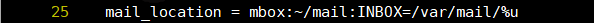

- 사서함 위치 설정

- 포트 개방

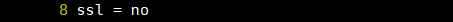

- SSL 설정

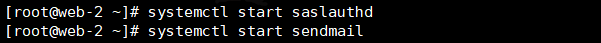

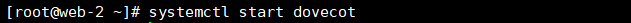

- 시스템 재시작

- 방화벽 열기

- 레코드 세트 추가

- 설정 확인

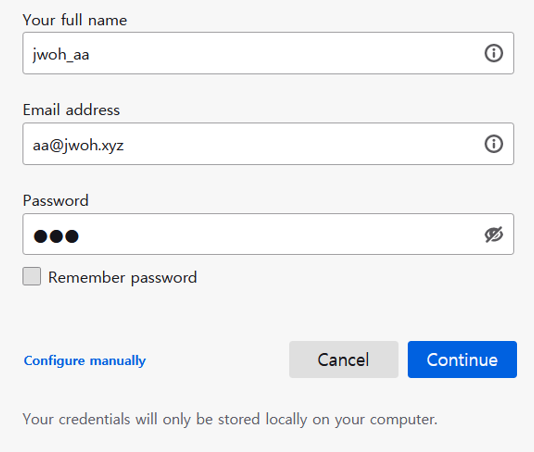

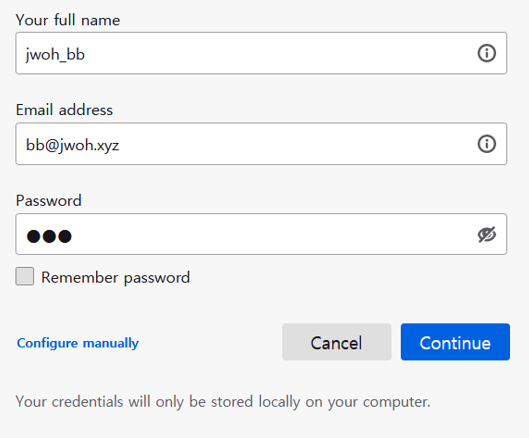

- 메일 계정 생성

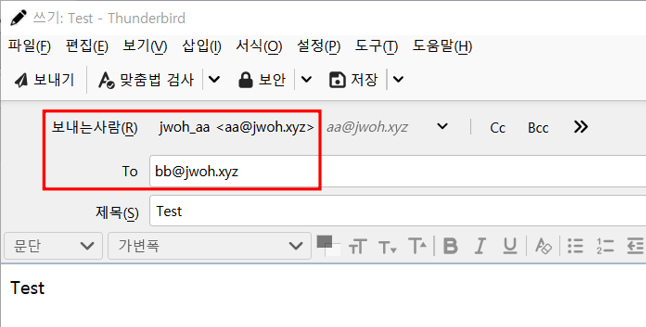

- 사용자 aa에서 bb로 메일 쓰기

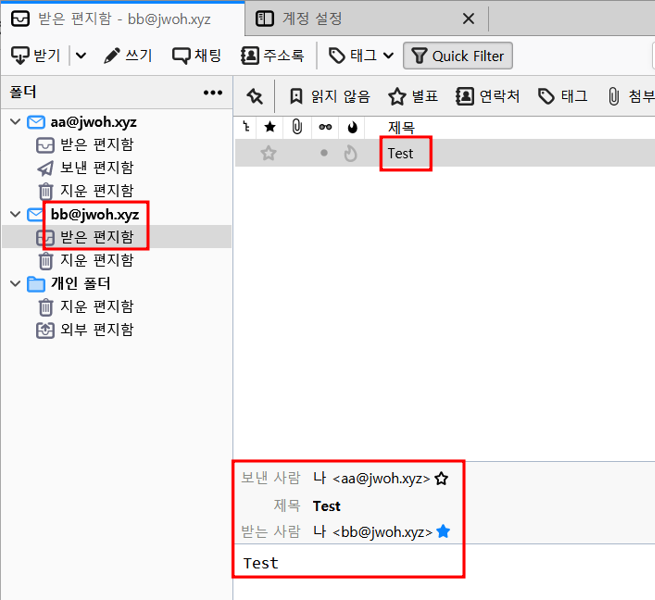

- bb 사용자가 메일 수신 가능

'IT > GCP' 카테고리의 다른 글

| [GCP] Auto Scaling (0) | 2022.06.29 |

|---|---|

| [GCP] SQL | Image & Template | 인스턴스 그룹 | 부하 분산 | Load Balancing 테스트 (0) | 2022.06.28 |

| [GCP] 프로젝트 | SSH Key 생성 | 인스턴스 생성 | Gcloud | 프로젝트 구성원 추가 | mysql db + wordpress 연동 실습 (0) | 2022.06.24 |